INTERNET > LAS CIBERGUERRAS DETRAS DEL CONFLICTO ENTRE EL BUSCADOR Y PEKIN

A principios de año, Google denunció un ataque cuya procedencia podía rastrearse hasta China, y la noticia hizo público un escenario nuevo que asoma con el siglo: el de la ciberguerra. ¿Qué hay debajo? Radar consultó a expertos y hackers para tirar de la punta de una madeja en la que está en juego la privacidad de los usuarios, una guerra fría virtual, nociones nuevas de lo que significa un ataque, el rol de las corporaciones en la seguridad de los Estados y la incorporación de Silicon Valley al complejo militar-industrial.

Por Pola Oloixarac

Por Pola Oloixarac

A mediados de enero, Google declaró que había sufrido un violento ataque cibernético, en el que propiedad intelectual de la compañía había sido robada. No era la única víctima; a pesar de que el hackeo a Google fue datado en diciembre, se lo vinculó con una ola de ataques (los Aurora) que habría comenzado en abril de 2009, afectando a un total de 34 titanes de tecnología de EE.UU. (Microsoft, Intel, etc.). En un golpe sumamente exitoso, los atacantes desconocidos habían penetrado la seguridad de computadoras pertenecientes a “personas clave” de cada empresa, robando el preciado código fuente de sus productos. Los ojos del gigante herido apuntaban a China, y Google pidió explicaciones al gobierno de Pekín por los ataques; ante la falta de respuesta, declaró que cerraría sus oficinas en China si no le permitían trabajar sin ejercer la censura en ese territorio. Si bien Google venía aplicando desde 2006 los filtros de censura que impone el régimen chino (cinco años de cortejos al mercado de Internet de crecimiento más explosivo le había labrado un segundo puesto lejano de Baidu, el principal buscador chino), ahora adoptaba un discurso de política exterior que incluía en su agenda la defensa de los derechos humanos: los atacantes no sólo habrían robado el código fuente, sino también habrían robado mails de activistas, configurando el fantasma de un agresor nacional (aunque el código fuente es una galletita más bien tentadora para una compañía de la competencia, como Baidu; y los mails de los opositores sólo interesan al gobierno). Pero si bien el CEO de Baidu renunció a los pocos días alegando “motivos personales” (lo que podría haber zanjado el asunto como un caso de espionaje industrial muy difícil de probar), y tampoco hay pruebas de que los ataques provinieran de China, la escalada mediática ya se enfocaba en el flamante rol de Google para enfrentarse a una nación autoritaria, en un despliegue de política exterior que incluía una coreografía de Hillary Clinton negociando la deuda en China para reactivar la economía de EE.UU.

¿Es Google el emisario del bien y la libertad, como expresa su lema empresarial Don’t do evil? ¿O existe una trama secreta conspiratoria, de la que pende la información (el destino) de los millones de usuarios de los servicios de Google? Algunos creen que Google es tan idealista (y le sobra tanto el dinero) como para darse el lujo de luchar por la libertad en China, otros creen que éste es el inicio de una nueva cortina de hierro digital. Pero ¿puede realmente ser alguna de las dos?

¿Sueñan las corporaciones con problemas morales?

Heredero directo de las visiones de William Gibson y la crítica al liberalismo de Carl Schmitt, el escenario donde las corporaciones ocupan progresivamente el rol político de las naciones, hasta opacarlas a un lugar meramente administrativo, es la profecía posmoderna de la reorganización del mundo; así, la pregonada debacle de los estados-nación encontraría en la literatura cyberpunk su desarrollo esperado. Luego de declarar su súbito compromiso por resistir la censura en China, Google hizo otro anuncio: trabajaría en conjunto con la NSA para investigar los ataques. La NSA es la agencia de Inteligencia que nació para no existir (el rumor es que las siglas corresponden a No Such Agency); su misión es el espionaje electrónico. La NSA está a la vanguardia de la cooperación silente del gobierno con compañías y de construir relaciones porosas con ellas. Según pasan los años y las tecnologías (y con ambos, las guerras sucesivas), corporaciones como General Motors, Boeing, Lockheed Martin se beneficiaron asociándose a la estructura de la defensa norteamericana, colaborando como socios del gobierno, de acuerdo a la dinámica del complejo militar-industrial: una coalición informal y cambiante de grupos con intereses en el mantenimiento de altos niveles de armamento, para la preservación de mercados coloniales y con una visión militar-estratégica de los asuntos internos. En el nuevo escenario de la ciberguerra, un prócer por escribirse es Michael McConnell: ex jefe de la NSA, ahora a cargo de la consultora privada Booz Hamilton, fue asesor de Bush y hace unos días declaró en The Washington Post: “Tenemos que reestructurar Internet para hacer rastreable quién lo hizo, por qué, desde dónde y cuál fue el resultado. La tecnología para esto ya existe, y está disponible en fuentes públicas y privadas, sólo tenemos que tener la voluntad para incluirlas en nuestros sistemas”. McConnell se refiere, naturalmente, a la voluntad política, y como ha demostrado la caída de las Torres Gemelas, no hay nada mejor que un ataque para construir la voluntad política que permita vulnerar las libertades individuales en pos de la seguridad nacional.

“Google tiene a los 10 mejores cerebros en seguridad del mundo. No necesita a la NSA para investigar un ataque. En todo caso, el trato no puede venir por ese lado”, comentó a Radar un hacker consultado. La idea de una colaboración de Google con la NSA (o mejor dicho, que esto se inscriba en el guión público de la política exterior) no sería tan llamativa si Google no dispusiera del mayor arsenal de información sobre personas del mundo, y si la NSA no se dedicara a espiar. En el frente psicológico de las multitudes internautas, con una juventud nativa-digital dedicada a la transmisión de sus yoes en sus íntimos detalles, esto es paralelo al declive de la privacidad como derecho, para volverse un commodity: un bien con muchísima demanda, pero sin valor especial. El descubrimiento fundamental de Google, la base de su modelo de negocios, no es matemático sino psicológico: Google descubrió que a la gente no le importa que sus mails sean leídos y que se contenido sea “realzado” con publicidad. A las cuentas de mail, Google ha sumado un producto (Dashboard) que registra todos tus movimientos en la web cuando estás logueado en g-mail; ha enriquecido sus perfiles con geolocación (que envían automáticamente publicidad de acuerdo a lo que escribiste y a donde estás), y recientemente ha integrado Buzz, un agregador de otras redes sociales que permite dibujar el grafo de todas las personas que conocés, la frecuencia y los temas de los que hablan. El asunto ha puesto en alerta a muchos expertos, que diseñan maneras de protegerse ante esta ampliación de la política de espionaje interno de Estados Unidos al resto de los usuarios que quedan del lado de Occidente. “Si las mismas herramientas que sirvieron para monetizar la web se convirtieron en un paraíso de la vigilancia, la NSA tendría acceso a una base de datos constantemente actualizada para poder buscar terroristas y otros enemigos de la paz mundial”, comentó Gera, un experto en seguridad informática.

Revival de la guerra fria

El año pasado, un espía digital que trabaja para fuerzas aliadas, al que llamaremos Jay, recibió un llamado de uno de sus clientes chinos. Le pidieron que viajara a Las Vegas, a encontrarse con un militar norteamericano en el lobby de un hotel. Jay tenía que darle este mensaje: “Hemos perdido el control de un botnet, alguien lo secuestró y no sabemos quién es. Sólo sepan que si reciben un ataque de estas características, no fuimos nosotros”. Un botnet es una red de máquinas tomadas, que pueden lanzar ataques simultáneos; es la forma cibernética de un ejército distribuido de agentes en el que es imposible detectar quién los comanda.

En la presente etapa de la ciberguerra, están quienes afirman que existe una cortina de hierro que divide a los países donde existe la libertad de aquellos donde no. Unos usan Google, los otros no. Regímenes autoritarios como el iraní foguean esta interpretación: recientemente, dieron de baja el servicio de G-mail para neutralizar la discusión política (que se daba en G-mail). Pero abonar esta fantasía implica desconocer la escena de China. “Es caótica. Está el gobierno, pero hay muchas facciones dentro del gobierno, y cada una tiene capacidades especiales y montan sus propias operaciones. También hay rumores de que los chinos “alquilan” sus botnets a terceros; luego, los entrepreneurs de tecnología son miembros del Partido, pero lo más probable es que, si hubo un ataque realmente, nadie esté en control. Luego hay muchísima gente brillante que, naturalmente, entrena sus capacidades violando el mal software norteamericano, y gente que hackea por diversión y que se dedica a colección de vulnerabilidades no reveladas para usarlas en cualquier momento”, comentó Jay a Radar. La naturaleza de las armas en cuestión hace que sea muy fácil construir una red de agentes (botnet), y quien encuentre una falla de seguridad podrá hacerse del control de ese robot. Hasta ahora, los reportes señalaron lugares y descubrimientos que no salen de lo usual: que se trataba de una falla de Internet Explorer y que el ataque había pasado por el ámbito universitario. “Pero es un clásico de los ataques pasar por la universidad: son públicas, y es imposible seguir la pista de quién estaba sentado en ese momento en ese lugar”, comenta Gera.

Por su parte, los medios chinos dieron una amplia cobertura al establecimiento, desde el año pasado, de un cibercomando operando dentro del ejército norteamericano. Un experto consultado por el gobierno chino expresaba su preocupación acerca de cierta forma naciente de ciberimperialismo: “Estados Unidos planea imponer su agenda global a expensas de la inseguridad de todo el resto de los países”.

El nuevo espiritu del

ciberimperialismo

En El nuevo espíritu del capitalismo, Boltanski y Chiappello analizan la nueva cultura de negocios que surgió en los últimos 40 años; el modo en que las compañías de tecnología se apropiaron de un discurso libertario para crear culturas de empresas que enfatizan la creatividad, la libertad individual y otros valores propios de las comunas artísticas para combinarlo con el modelo informático de trabajo, centrado en proyectos, y cómo ese nuevo contrato suponía una lavada de cara del capitalismo, esencial para atraer jóvenes trabajadores a la nueva economía del conocimiento. Esa lavada de cara tiene en Google un brillante exponente, con oficinas diagramadas para ser una Disneylandia nerd y un departamento de relaciones públicas con un fuerte discurso idealista. Si el Estado es la suma (y los dividendos) de sus corporaciones, el escenario post-industrial y el crecimiento de la grandes compañías nacidas en el mundo de la información prefiguran una avanzada de corporaciones de Silicon Valley que pasan a integrarse al nuevo complejo industrial militar.

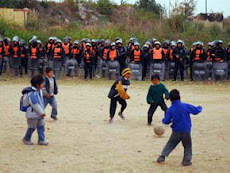

Una de las cualidades de la ciberguerra, y que la hace fascinante no sólo como objeto teórico sino como oportunidad para el pillaje, es la dificultad para definir qué es un acto de guerra. Los actos transcurren en la invisibilidad, entre la conspiración y formas más o menos veniales (civiles, comerciales) como el robo, el espionaje y la violación secreta de código ajeno. Cuando la infraestructura de telecomunicaciones, la digitalización, el procesamiento y el análisis de la información están en manos privadas, lo que se da es una privatización de facto del campo de batalla. Sin combates físicos, la guerra es la política por otros medios (a saber: psicológicos, periodísticos) donde la escalada de presupuestos y discurso equivale a la movilización de tropas. La noticia del ataque tuvo el impacto esperado: titulares por todo el mundo glosan la nueva batalla de la libertad digital contra la opresión y la censura. En tiempo de palomas, la maquinaria de guerra encuentra en el bombardeo de paquetes de datos lo que los halcones quisieron buscar entre los hierros retorcidos de las Torres Gemelas: el enemigo existe, es público, y este marco mediático es un llamado a la movilización para un nuevo tipo de guerra, donde un nuevo tipo de compañías reclama su lugar en un complejo militar industrial que debe ser renovado. Ya en su búsqueda de un cyberzar, Obama había tentado al CEO de Google, Eric Schmidt, y sus otros cuatro candidatos representan las compañías con las cuales redibujar la cara de la defensa nacional. Para el resto de los usuarios del mundo, un pacto de esta naturaleza implica quedar dentro del acuerdo doméstico que Google establezca con su país (que es, además, el que determina que su definición de privacidad es legal, para poder operar y hacer dinero). Porque aunque Google declare (y acaso profese) las mejores intenciones para luchar por la libertad en China, lo que está en liza –a partir de un ataque cibernético del que no hay pruebas– es que éste sea el fin de Internet libre y abierta como la conocemos.

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

No hay comentarios:

Publicar un comentario